Hack The Box ———— Sandworm

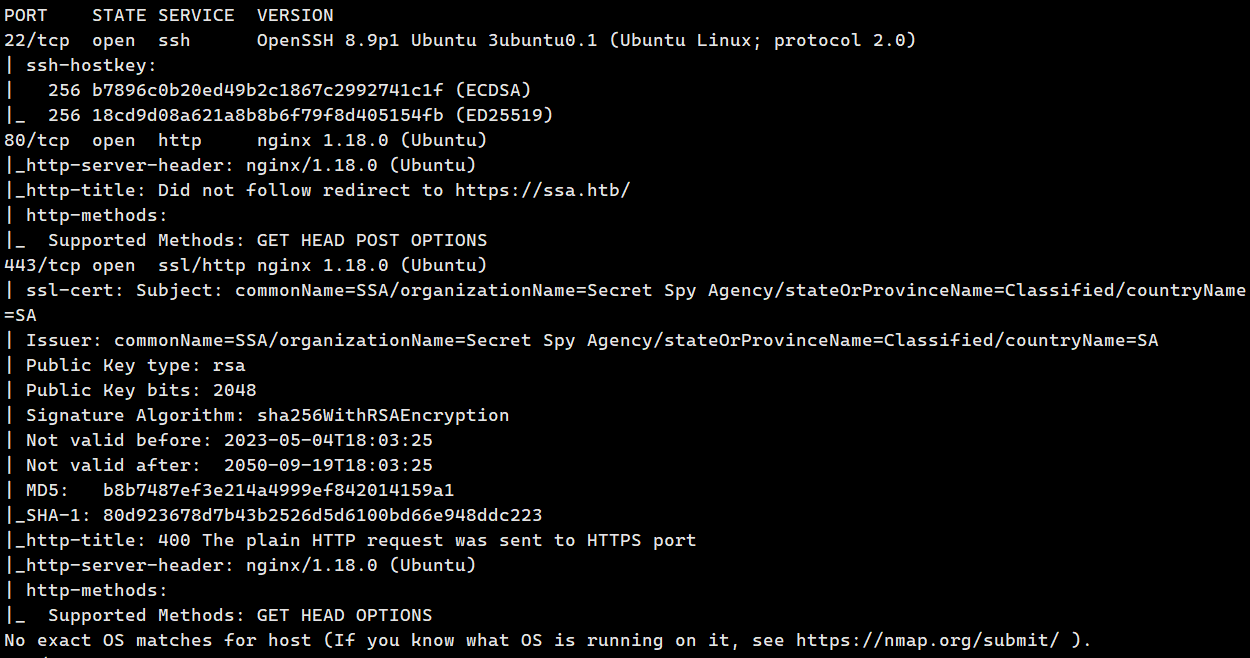

使用Nmap扫描

首先对目标进行nmap扫描,我们可以发现22端口,80端口,和443端口开着

1 | ┌──(root㉿Sw1f7)-[~] |

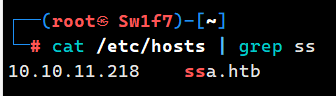

我们可以发现有个ssa.htb的主机名,我们将其添加到我的电脑主机中去

1 | ┌──(root㉿Sw1f7)-[~] |

打开以后可以发现居然是一个秘密间谍机构的页面(?)

但是此页面并无任何可以有效利用的点。

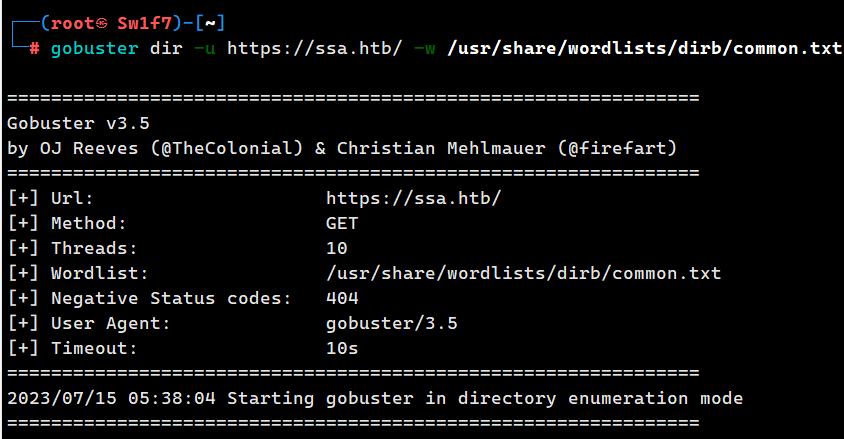

扫目录

使用gobuster的常用关键词扫一下

1 | ┌──(root㉿Sw1f7)-[~] |

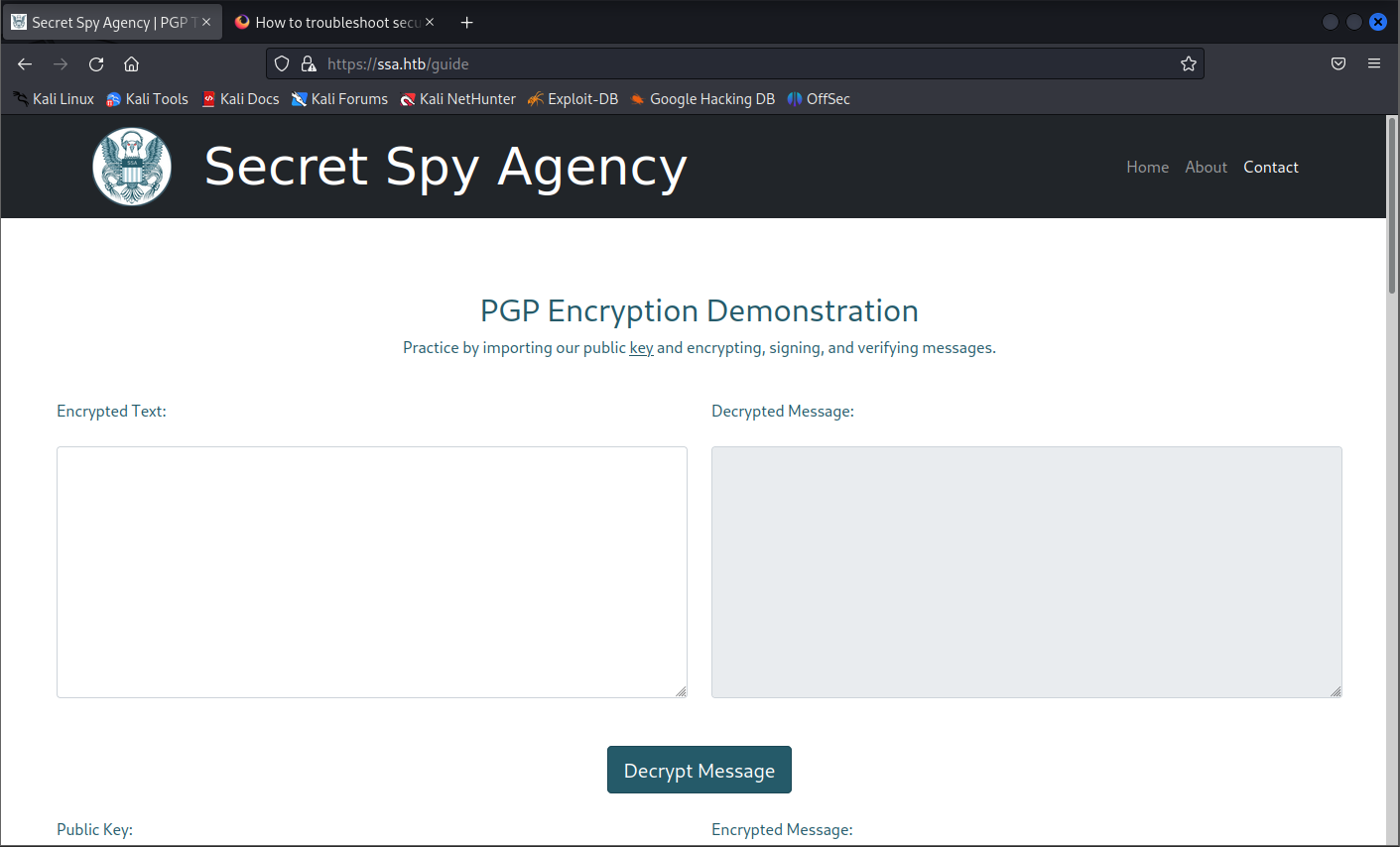

"admin"目录下没有利用点,但是"guide"目录下就有点意思了。

这个页面允许我们提交PGP加密的文本,子目录扫描也没有结果。

于是乎我们可以生成并导出一个GPG公私钥。

1 |

|

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sw1f7's world!

评论